Neste artigo será abordado uma maneira simples de conseguir revelar senhas usando uma ferramenta, com o intuito de demonstrar como uma senha fraca sem a devida atenção pode ser um problema sério.

Vamos começar falando sobre as criptografias de uma rede Wi-Fi.

A criptografia de rede Wi-Fi é essencial para garantir a segurança e privacidade das comunicações sem fio. Existem vários protocolos de criptografia Wi-Fi, como WEP, WPA e WPA2, cada um com diferentes níveis de segurança. O WEP é considerado obsoleto e inseguro devido a vulnerabilidades conhecidas, enquanto o WPA e o WPA2 são considerados mais seguros, especialmente quando utilizam chaves longas e complexas. A criptografia impede que terceiros interceptem e compreendam o tráfego de rede, protegendo assim a integridade e a confidencialidade dos dados transmitidos.

Ainda temos o WPS (Wi-Fi Protected Setup) é um padrão de segurança projetado para simplificar o processo de conexão de dispositivos à rede Wi-Fi, especialmente para usuários domésticos. Ele foi desenvolvido para facilitar a configuração de redes sem fio, permitindo que os usuários conectem dispositivos à rede sem a necessidade de inserir manualmente a senha Wi-Fi.

No entanto, o WPS apresenta algumas vulnerabilidades de segurança. Uma das falhas mais conhecidas é o ataque de força bruta ao PIN WPS, onde um invasor pode tentar todas as combinações possíveis de PIN para acessar a rede Wi-Fi protegida pelo WPS. Devido a essas vulnerabilidades, muitos especialistas em segurança recomendam desativar o WPS em roteadores Wi-Fi para evitar possíveis ataques.

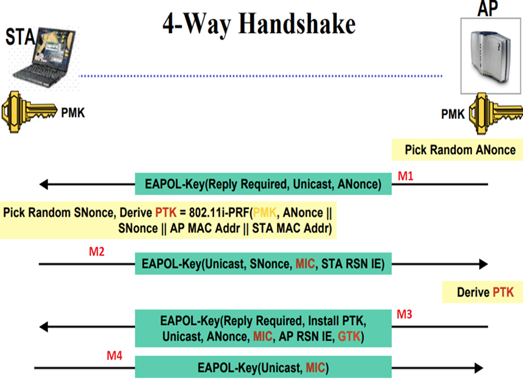

Bom, agora que sabemos como funciona os protocolos de rede sem fio, vamos aprender mais sobre algo chamado 4-way Handshake.

O “4-Way Handshake” é um processo de autenticação e estabelecimento de chave usado em redes Wi-Fi protegidas pelo protocolo de segurança WPA (Wi-Fi Protected Access) e WPA2. Esse processo ocorre quando um dispositivo deseja se conectar a uma rede Wi-Fi protegida por uma chave de segurança.

O “4-Way Handshake” ocorre dessa maneira:

Solicitação de Autenticação (Message 1): O dispositivo cliente envia uma solicitação de autenticação ao ponto de acesso (roteador) solicitando a conexão à rede. Esta solicitação inclui informações como a identidade do cliente e um número aleatório (nonce).

Resposta de Autenticação (Message 2): O ponto de acesso responde à solicitação de autenticação com sua própria mensagem, que inclui informações como sua identidade, um número aleatório (nonce) e a chave de criptografia temporal (Pairwise Transient Key – PTK), que será usada para criptografia a comunicação entre o cliente e o ponto de acesso.

Confirmação de Autenticação (Message 3): O dispositivo cliente responde à mensagem do ponto de acesso confirmando a recepção das informações e confirmando que está pronto para a autenticação. Esta mensagem é criptografia usando a chave de criptografia temporal (PTK).

Finalização da Autenticação (Message 4): O ponto de acesso responde à confirmação do cliente, indicando que a autenticação foi bem-sucedida. Esta mensagem também é criptografada usando a chave de criptografia temporal (PTK).

Após a conclusão bem-sucedida do “4-Way Handshake”, o dispositivo cliente e o ponto de acesso compartilham uma chave de criptografia temporal (PTK) que será usada para criptografar todo o tráfego de dados entre eles durante a sessão de conexão Wi-Fi. Isso garante a segurança e a privacidade dos dados transmitidos pela rede Wi-Fi.

O “4-Way Handshake” é um processo crítico para garantir a segurança das conexões Wi-Fi protegidas pelo protocolo WPA e WPA2, e sua implementação adequada é essencial para proteger as redes sem fio contra ataques cibernético.

Os atacantes podem usar o “4-Way Handshake” em um ataque de força bruta para tentar descobrir a senha de uma rede Wi-Fi protegida pelo protocolo WPA ou WPA2. Aqui está um resumo de como isso pode ser feito:

Captura do “4-Way Handshake”: O atacante primeiro precisa capturar o “4-Way Handshake” entre um dispositivo cliente e o ponto de acesso Wi-Fi. Isso pode ser feito usando ferramentas como o Wireshark para interceptar e registrar o tráfego de rede Wi-Fi.

Ataque de Força Bruta: Com o PMKID em mãos, o atacante pode iniciar um ataque de força bruta para tentar adivinhar a senha da rede Wi-Fi. Este ataque envolve tentar todas as combinações possíveis de caracteres para gerar uma chave de pré-compartilhamento (PSK) e, em seguida, verificar se o PMKID extraído corresponde ao PMKID gerado pela chave testada.

Teste de Chaves: O atacante pode usar software especializado, como o Hashcat, para realizar o ataque de força bruta. Esse software permite que o atacante teste milhões de senhas por segundo em busca da senha correta que corresponde ao PMKID extraído.

Obtenção da Senha: Se o ataque de força bruta for bem-sucedido e o atacante encontrar a senha correta que corresponde ao PMKID, ele poderá obter acesso à rede Wi-Fi protegida e aos dados transmitidos por ela.

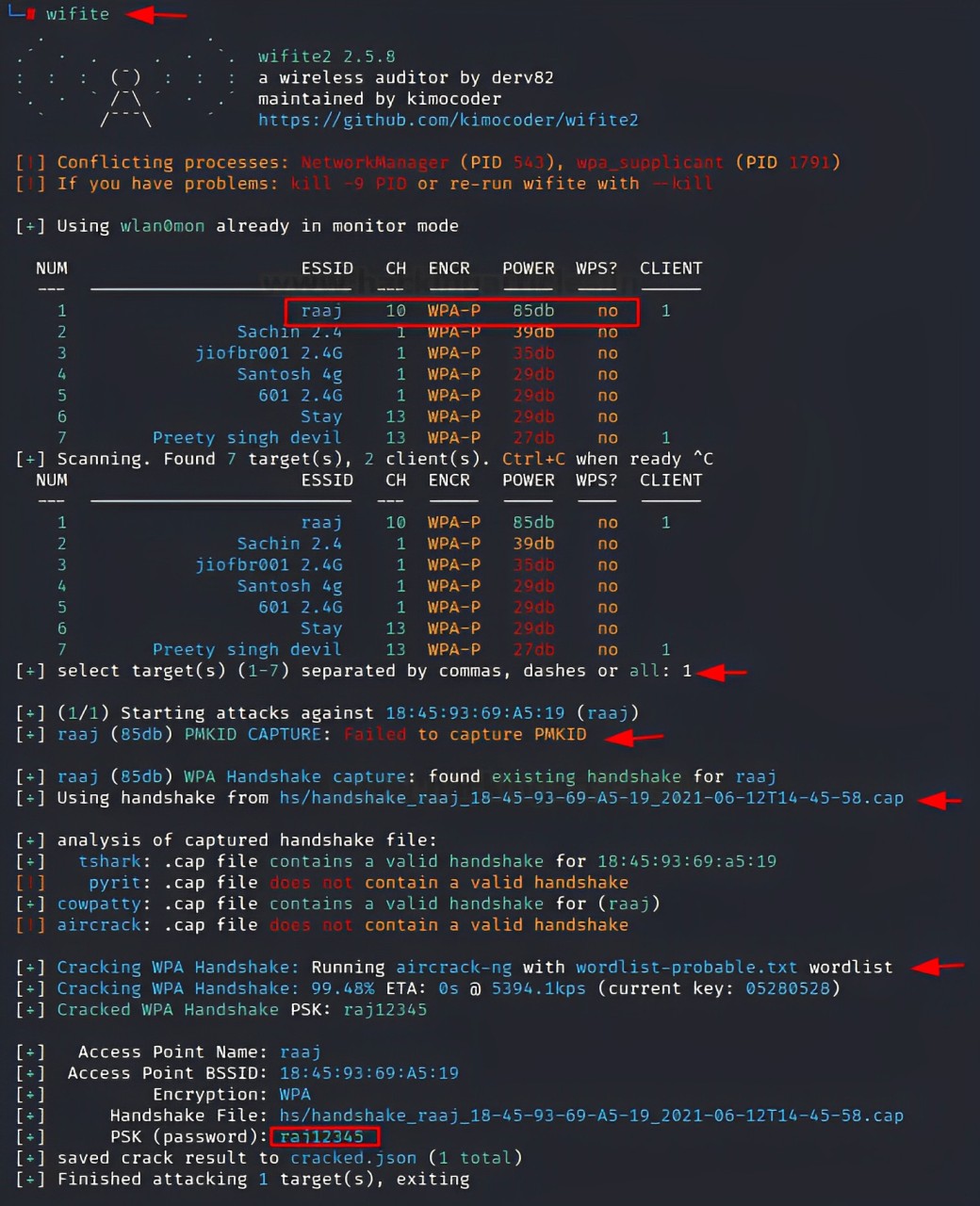

Este ataque pode ser feito na “Unha”, porém existem ferramentas que fazem tudo isso de maneira rápida como o wifite por exemplo. Abaixo vamos fazer um ataque para fins de teste.

A ferramenta funciona de maneira simples, assim que é iniciada pelo terminal, de imediato, conseguimos obter os nomes das redes (ESSIDs) no alcance da antena, além disso, é possível saber qual o protocolo de criptografia usado, a potência do sinal, se existem dispositivos conectados na quela rede, quantos são e por fim, quais redes, possuem o WPS ativo (conforme mencionado anteriormente existem ataques específicos para este protocolo).

Após a varredura das redes, podemos escrever “all” e a ferramenta vai iniciar os ataques em todas as redes (atenção ataques de força bruta, pois gera uma quantidade alta de logs, logo é um tipo de ataque que faz muito “barulho”, então cuidado ao rodar este tipo de ferramenta) ou então selecione apenas a que pretende fazer o ataque.

A ferramenta vai tentar vários ataques como NULL PIN, WPS PIN dentre outros caso o WPS esteja ativado, se não, a ferramenta vai direto para o WPA HANDSHAKE iniciando o ataque de força bruta e, caso a senha esteja dentro da WORDLIST, a senha será revelada, como pode ser observado o exemplo na imagem acima.

É importante que sua placa de rede ou adaptador esteja em modo Monitor para que o ataque funcione.

Esse artigo é simples e serve para alertar as pessoas a não usarem senhas fracas como datas de aniversário, nomes de pets, sequências numéricas etc.

O atacante que tiver acesso a sua rede consegue fazer vários ataques a integridade da sua máquina e até mesmo a sua integridade pessoal.

O ataque de brute force não é o mais eficiente caso a senha esteja complexa, sendo uma senha muito difícil de quebrar, a máquina que está rodando o processo de quebra, levaria muito tempo para obter sucesso, o que torna inviável para um atacante, então tendo uma senha forte estaria evitando uma grande dor de cabeça.

Obrigado por ler esse artigo, deixe seu comentário.

By: João Henrique (Hidden).

Créditos imagem Wifite: Wireless Penetration Testing: Wifite – Hacking Articles

Muito interessante!!